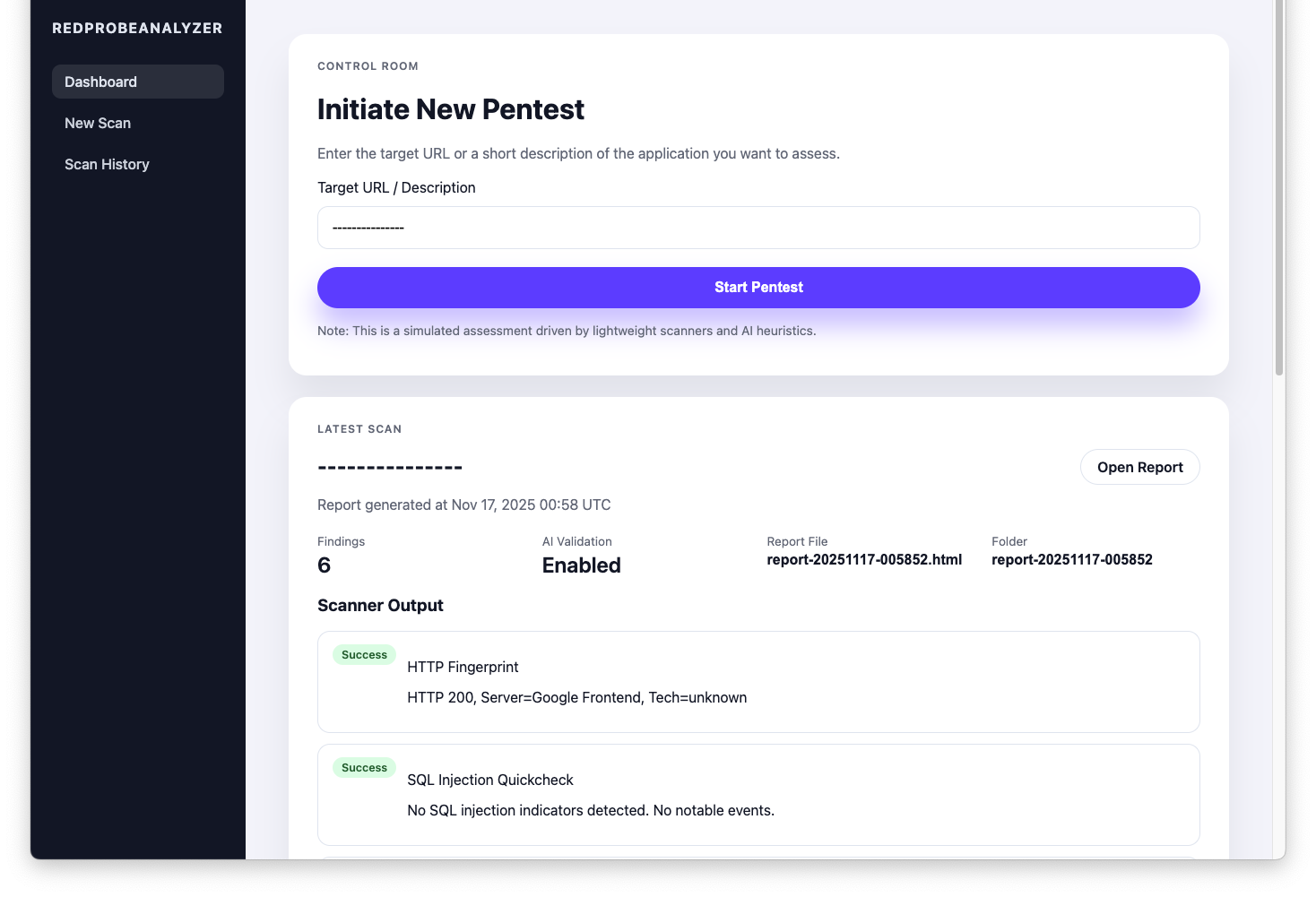

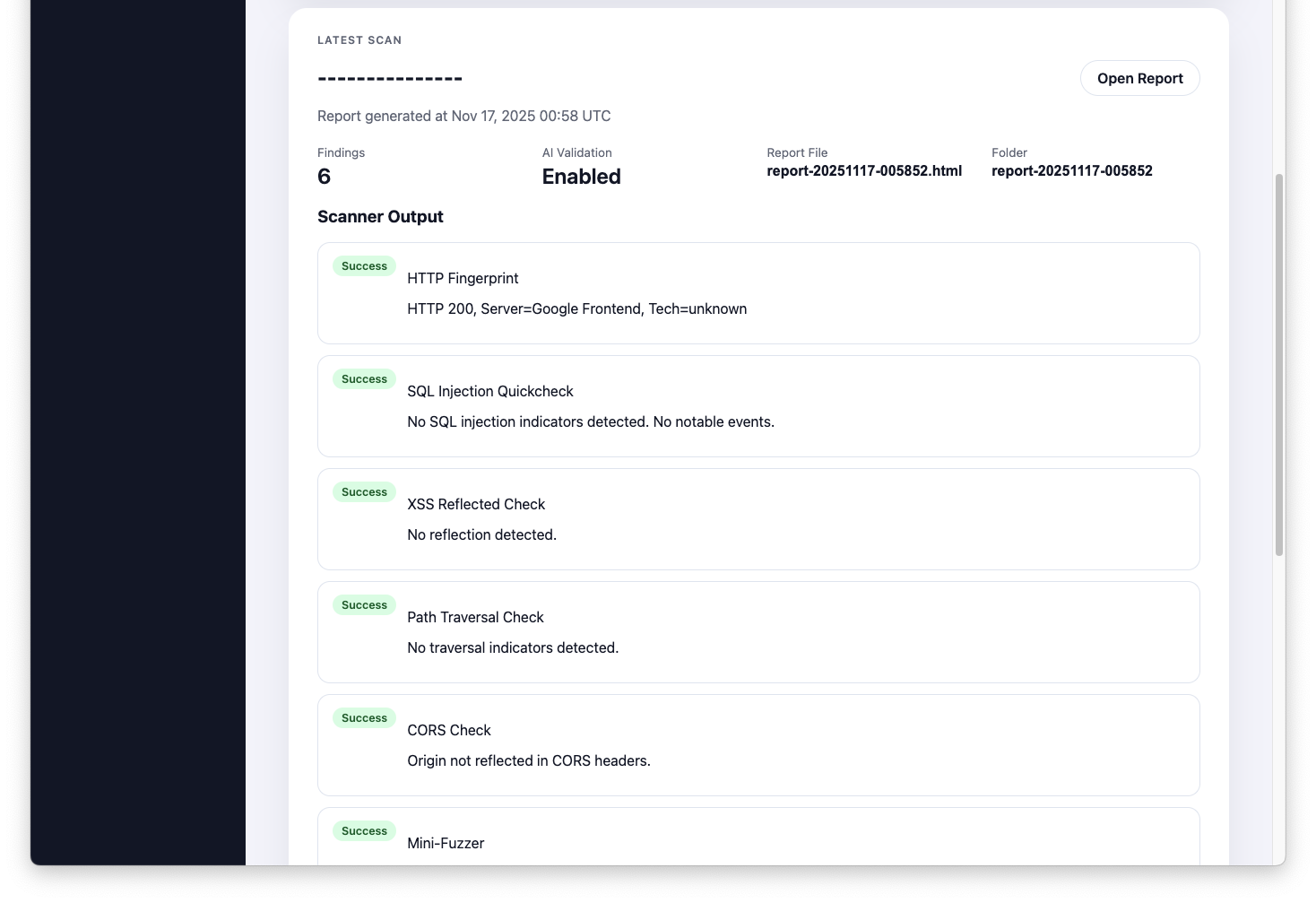

Präzise Angriffsmodelle

Threat-Graphen analysieren die Zielanwendung und leiten jeden Scan in die relevanten Bereiche, anstatt starr eine Checkliste abzuarbeiten.

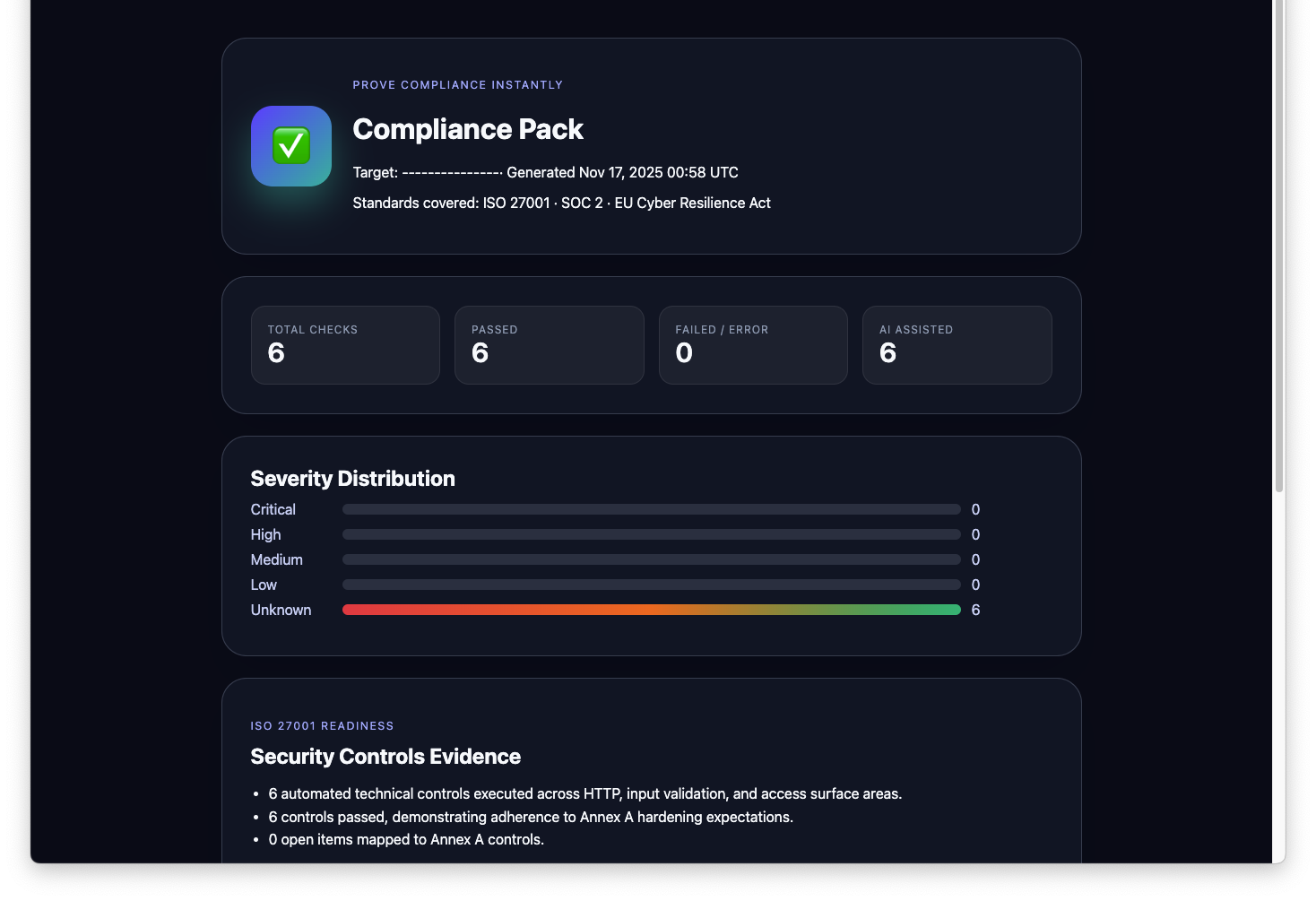

Heuristische Modelle, Kontextanalyse und KI-Priorisierung ordnen Schwachstellen sofort im richtigen technischen und organisatorischen Rahmen ein.

- Webframeworks, API-Strukturen und Authentifizierung

- Session-Handling, Rollenmodelle, Zugriffspfade

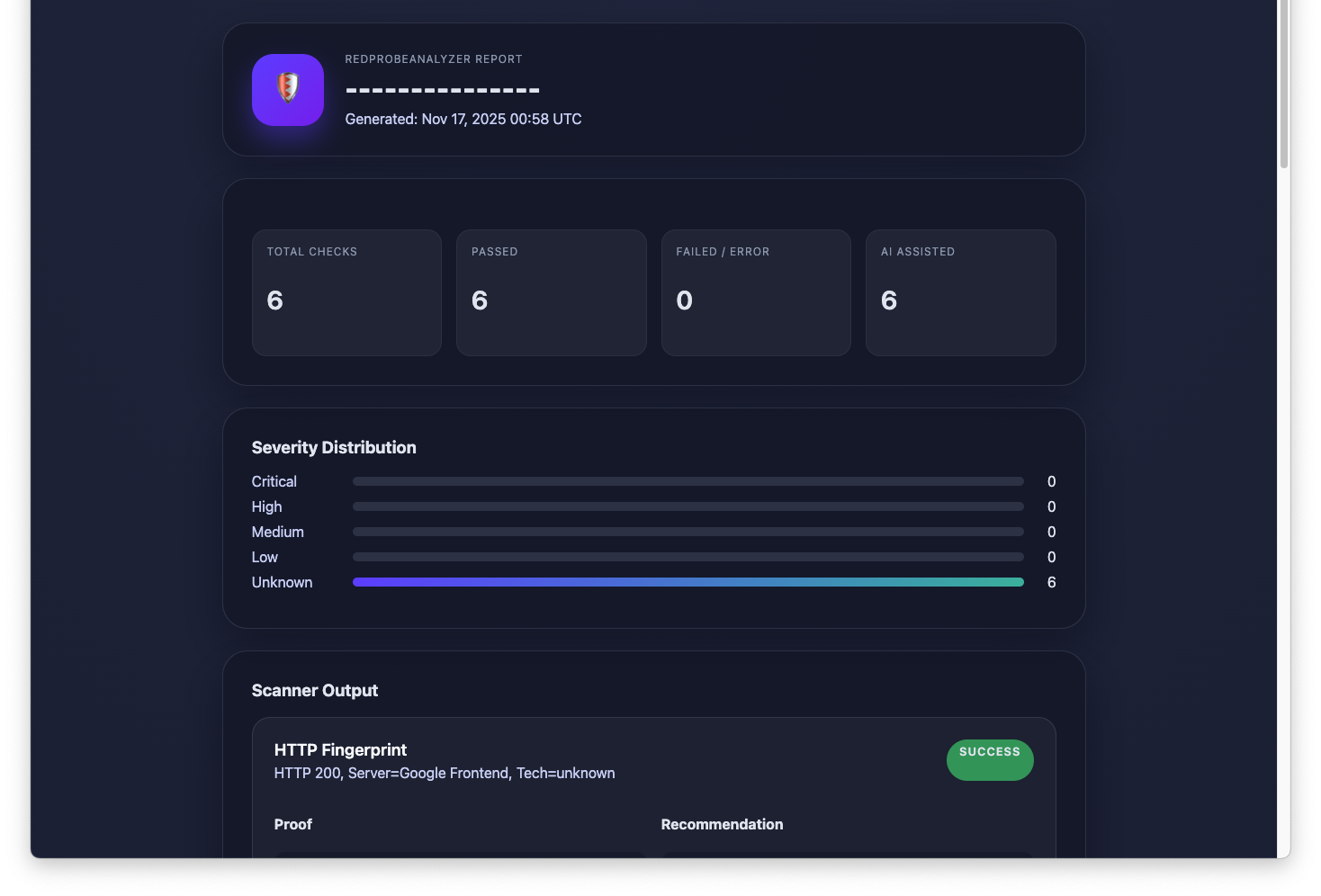

- Technologie-Fingerprint und Header-Patterns

- Änderungsverhalten und Deployments

So entstehen Tests, die realistische Angriffsszenarien abbilden.